中午的时候,突然发现桌面上多了一个快捷方式,名叫“爱淘宝”。最近我老人家确实爱淘宝,在上面淘了不少小玩意儿回来,淘的不亦乐乎,可是我爱淘宝,并不见得我就爱这个“爱淘宝”。所以计划看看这个东东是怎么出现的。

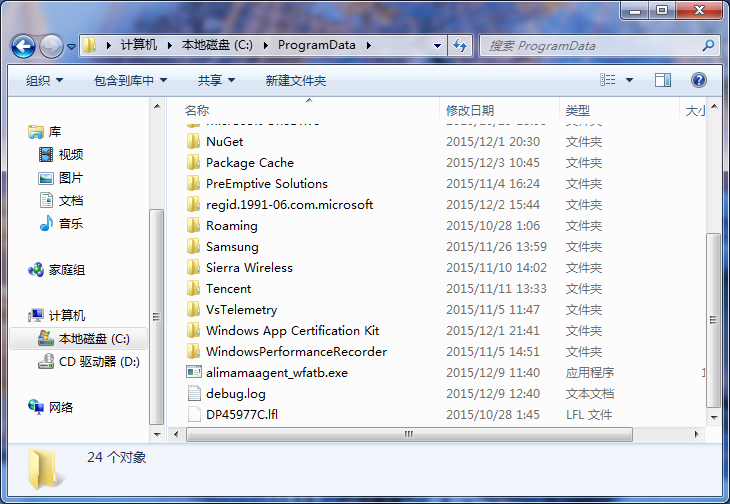

用右键查看属性,乖乖,小瞧了它,原以为可能只是个网页链接的,钓个鱼什么的,这一看竟然是个可执行文件,全路径为 C:\ProgramData\alimamaagent_wfatb.exe,1MB 的个头真不算小,创建时间为 11:40。到安装程序列表里查看,没有时间相近的安装动作,遂至 Program Files 路径及其 x86 兄弟路径下查看,没什么有益的发现,回到 ProgramData 目录里,发现 kingsoft 路径的最后变化时间是今天,而进入之后更是发现 log 子目录的最后变化时间是 11:37。

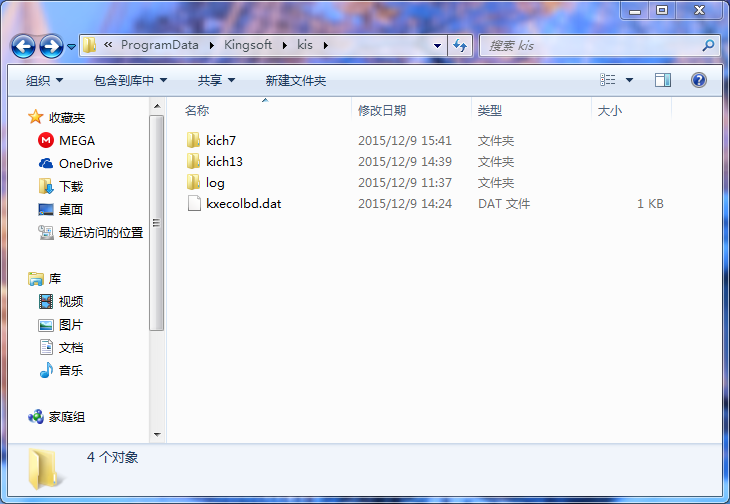

我其实是不使用金山(kingsoft)的软件的,但前些时在验证无线网卡的热点功能的时候,安装了猎豹免费 WiFi,猎豹和金山安全现在几乎就是一回事,都归傅盛管着,有鉴于其看家本领,所以夹带藏私也并无奇怪。只是这次直接静默下载阿里的应用推广还是第一次见到,也许是年底想钱想得有点发疯了吧。

再来看看这个 alimamaagent_wfatb.exe 的动作。这台电脑上没有现成的虚拟机,所以没有执行它,但是和它同目录发现了一个叫 debug.log 的文件,创建时间为 12:40,有充分的理由相信,这个时间和可执行文件本身的创建时间相差正好 60 分钟是延迟发作的有意调度。debug.log 文件的内容如下:

可以看见,这个程序二话不说先把机器的主板序列号和硬盘序列号拿到了,试图创建或者更新任务栏快捷方式的时候发生了错误。别的还有什么肮脏的活儿做成了呢?我不知道。

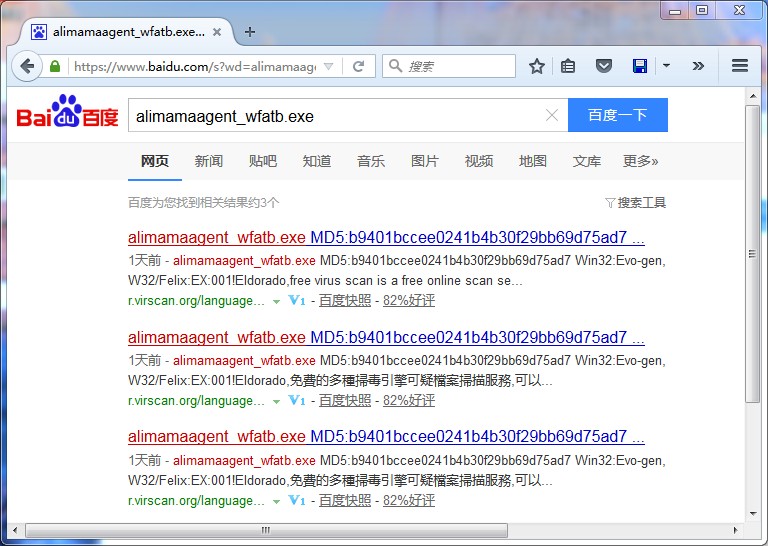

在百度和 Google 上分别按照 alimamaagent_wfatb.exe 关键字做了搜索,结果都是两三条,均为在 virscan.org 上的扫描信息。

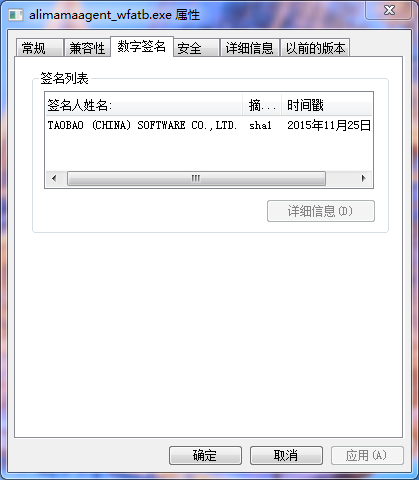

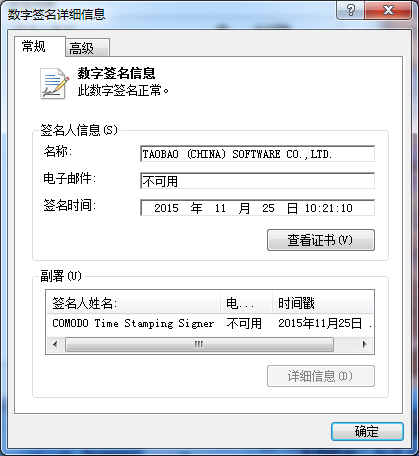

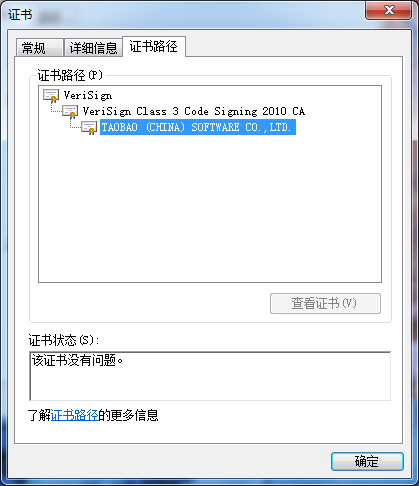

从 Google 页面截图的最下面可以看到“100% 可能是病毒”的判断。顺便说一句,此可执行程序具有证书签名,如下图。

从上面第二张图的签名时间和副署时间来看,这个可执行文件还算是热乎的呢。

永久链接

_(:3 」∠)_

我桌面也有了这么一个东西,于是从百度搜索辗转到此,看过文章之后认定确实是猎豹WIFI的锅。

(快捷方式创建时间: 2015年12月8日,12:38:47)

永久链接

必应搜出来三条,第二条就看到你这了

永久链接

这个删不掉。。现在改名叫Dandelion了。进任务管理器,然后切换到 性能 选项卡,再启动资源管理器,查看TCP,发现这个进程连了好几个IP。

永久链接

估计我当时发现得早,确实删除掉了。看来进化了。